Social Network

Forum

Featured themes

Contribute

Vivaldi is your browser.

Get involved.

Do you like Vivaldi and share our company values? Get involved to support our mission and help us grow!

Become a volunteer

There are different ways for you to help, depending on how much time you want to invest and what your interests are. We’d love to have you on board!

Member spotlight

16patsle

Hi! My name is Patrick and live a bus trip away from Vivaldi HQ.

I’ve been using Vivaldi since 2016 on macOS.

My top 5 Vivaldi features are:

- Window Panel

- Tab hibernation

- Tab Stacks

- Customizability options

- Web Panels

What I love about Vivaldi Community is that there’s people with all sorts of interests and backgrounds uniting over a common interest in a web browser that contains all sorts of useful tools

Interesting fact about me: I’m quite more than average interested in web browsers, I guess. But that hardly says much in a community like this!

Want to be featured here? Fill out this form.

Tip of the day

Tip #475

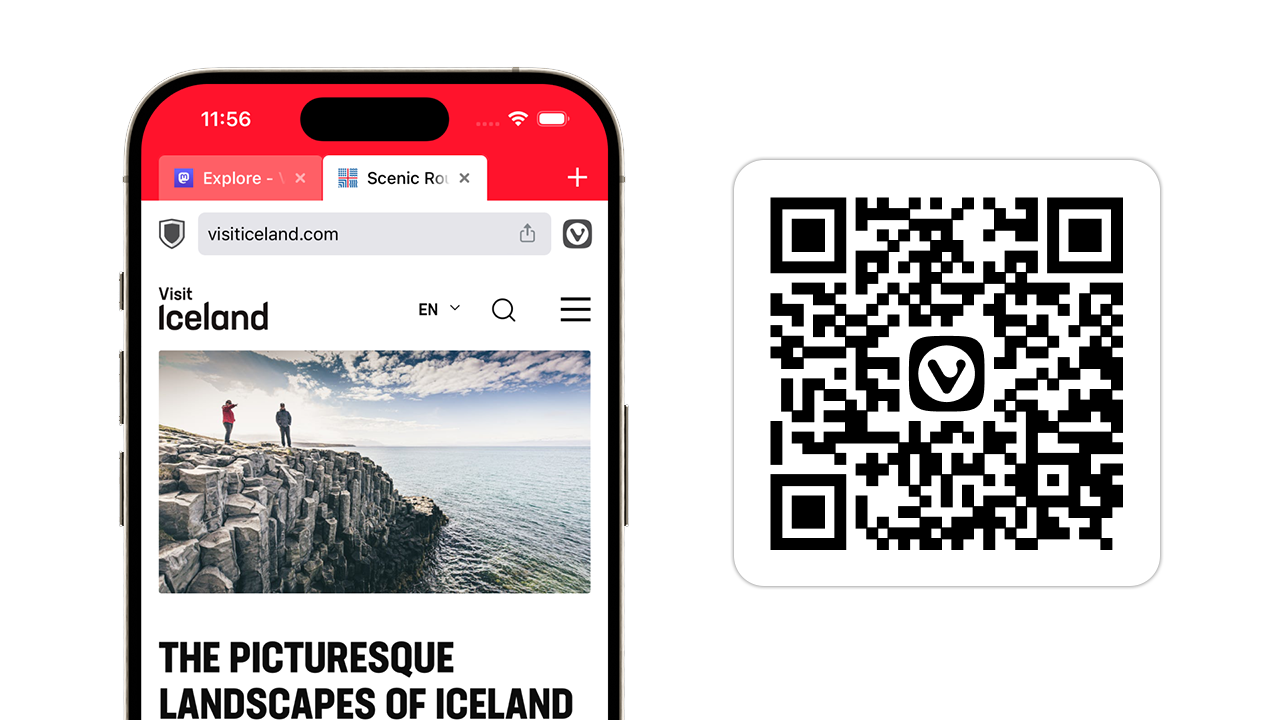

Add web pages to your Speed Dial for easy access in Vivaldi on Android.

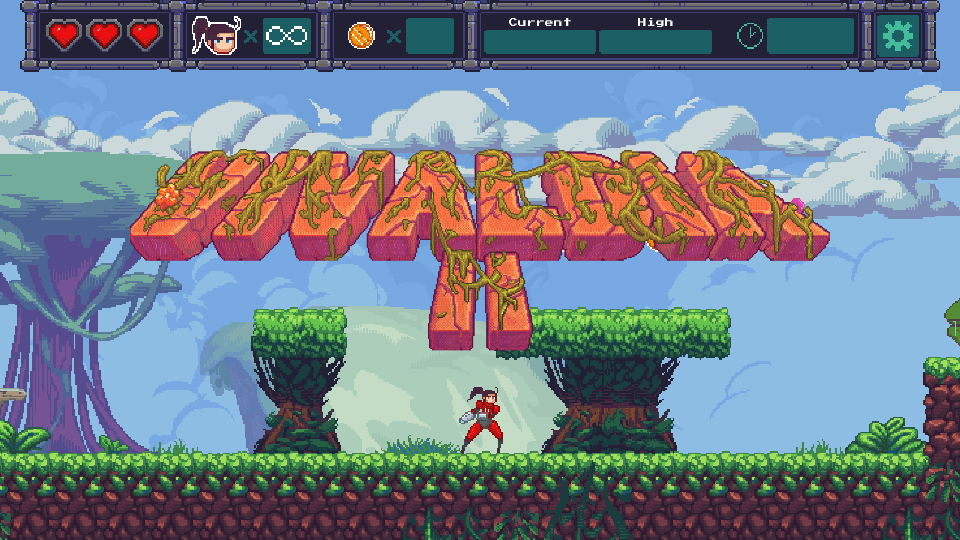

Vivaldia Game

Play the new Vivaldia game

Vivaldia 2 is now available to play for free on our website and on Steam.

Vivaldi Store

Gear up with our merchandise

Show your support for Vivaldi by getting a Vivaldi t-shirt, mug, water bottle, stickers and more. We deliver worldwide.

Vivaldi StoreLatest from the team

Vivaldi boosts performance with Memory Saver and auto-detects feeds with its Feed Reader

Vivaldi now reduces memory usage by automatically hibernating inactive tabs, auto-detects more feeds with its Feed Reader on websites like Reddit and GitHub, allows creating Workspaces out of tab selections with a right-click, includes a window split-view for apps on Mac, and more.

Swimming with the President of Iceland: President Guðni dives into the Vivaldi office

Find out what President Guðni Thorlacius Jóhannesson and his wife First Lady Eliza Jean Reid have in common with our Software Engineer Geir Gunnarson and why it involves the ocean.

Women in tech are here to stay

Every year we celebrate Women's Day by sharing stories about the women whose tech journey is somehow bound to Vivaldi. Get to know some of our female Ambassadors!

Featured Community blog posts

Stop Killing Games - Why Care?

Earlier this month the Stop Killing Games campaign launched. It started as a campaign around one particular game - The Crew, which was shut down by publishers. Now, I never played the crew, and don't miss it, but I…

3 days ago

By lonm

Blue balloon day

A glorious summer day theytook meto the park to play andit was oh so lively full ofpeople kids and dogsand big smiles all around Daddy definitely wasn’t richYet Mom she was good lookingI was a big-eyed kid of 5skinny…

2 weeks ago

By canardlilies

Total Solar Eclipse

There are so many infinite reasons I love Montreal, the total solar eclipse being one of them. Collective awe being another, and the waft of smoke from sausages grilling in Jeanne-Mance, on a perfect spring summer day,…

2 weeks ago

By gracema

Vivaldi on social media

Meet new and familiar community members from around the world.

See more social links